تازهترین پست از بنیانگذار اتریوم، ویتالیک بوترین، به تفصیل به چالشهای فنی پیچیده مرتبط با ایجاد ارتباط بیدرز و دسترسی به داده در لایههای مختلف زیرساختهای بلاکچین پرداخته است.

در تمرکز بحث بوترین، نیاز به فراهم کردن قابلیت خواندن داده بین زنجیره اصلی یا لایه یک (L1) و راهکار مقیاسپذیر مرتبط یا لایه دو (L2) از L2 به L1 و در میان مختلفین راهکارهای L2 بود.

حرکت راه حل های مقیاس بندی لایه 2

صعود راهکارهای مقیاسپذیری لایه دو (Layer 2) در ماههای گذشته به شگفتانگیزی بوده است، که بهرهبرداری تجمعی از $9.38 میلیارد ارزش کل (TVL) در لایههای دوم را فراهم آوردهاند.

بوترین مدعی است که همچنان که این راهکارها به دست میآیند و کیفهای هوش مصنوعی (smart contract wallets) به طور گستردهتری استفاده میشوند، یک فاصله آشکار به وجود میآید که نیازمند رفع آن است.

چالش از نیاز به مدیریت داراییها در طیف گستردهای از لایههای دوم در کیفهای هوش مصنوعی ناشی میشود تا تغییرات کلید به طور موثر مدیریت شود.

یک راه حل پیشنهادی در پست، در اطراف بهکارگیری آدرسهای معناشناس (counterfactual addresses) میچرخد. کیفهای هوش مصنوعی میتوانند از آدرسهای معناشناس استفاده کنند که در خارج از زنجیره هستند تا داراییها را دریافت و نگه دارند. این امکان با استفاده از قابلیت CREATE2 ایجاد میشود که تولید یک آدرس اتریوم را ممکن میسازد.

علاوه بر این، در پست مفهوم معماری جدایی دارایی/محفظه که تغییرات کلید را برای کاربران در محیط چند لایه دومی فراهم میکند، معرفی شد. این معماری به دو پیادهسازی تجزیهشده است: نسخه سبک و نسخه سنگین.

در حالی که نسخه سبک از کیفهای به صورت محلی نگهداری کلیدها و به طور دورهای تأیید اثباتها را برای بهروزرسانی آنها شامل میشود، نسخه سنگین نیازمند اثباتهای دورهای برای هر معامله است که سپس کلیدها را در محفظه تأیید میکند.

ریشه حالت اتریوم

اثباتهای متقاطع زنجیرهای معاملات را بین شبکهها یا لایههای مختلف ارائه میدهند. در سناریوهایی که کیف و محفظه در شبکههای مختلف لایه ۲ (L2) قرار دارند، یک اثبات متقاطع جامع برای کلیدهای کیف شامل دو مؤلفه اساسی است.

ابتدا، یک اثبات اعتبار وضعیت فعلی شبکه L2 حاوی محفظه با استفاده از ریشه وضعیت اتریومی که در شبکه L2 حاوی کیف شناخته شده است، تأیید میکند. در دومین مرحله، یک اثبات وجود کلیدهای فعلی در محفظه را با استفاده از ریشه وضعیت شبکه L2 حاوی محفظه نشان میدهد.

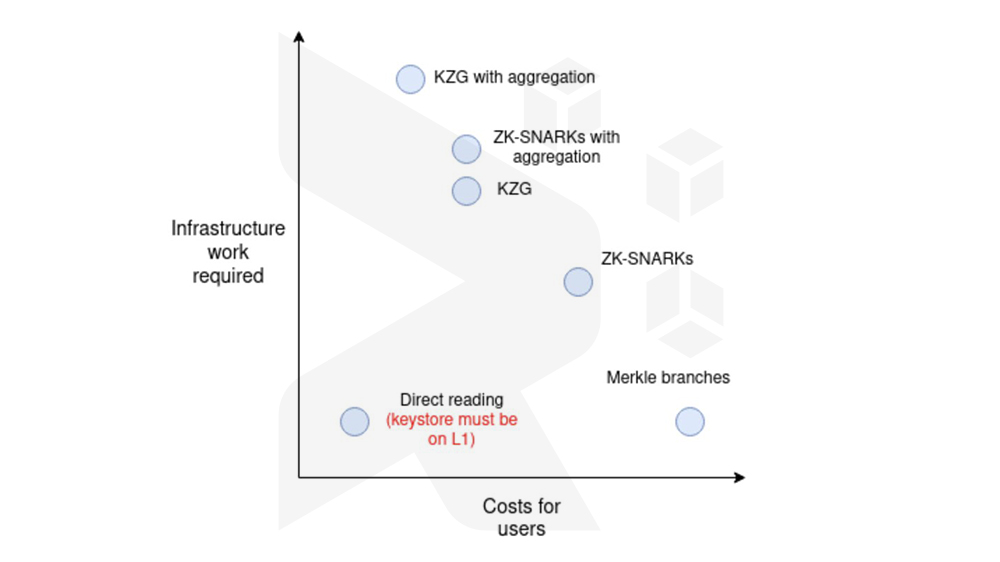

بوترین پنج روش مختلف اثبات متقاطع زنجیرهای را تبیین کرد: اثباتهای مرکل (Merkle proofs)، ZK-SNARKهای عمومی (General-purpose ZK-SNARKs)، اثباتهای ویژه (با استفاده از KZG)، اثباتهای Verkle و بدون اثبات (اعتماد به خواندن مستقیم وضعیت). این روشها بر اساس سهولت پیادهسازی و هزینه با استفاده از نموداری توضیحی رتبهبندی شدند.

این گزارش مکانیسمهای عملیاتی هر رویکرد را تشریح کرده و مزایا و معایب همه روشها را در مورد هزینههای گاز، ظرفیتهای محاسباتی و ابعاد دادهها مشخص کرده است.

نتیجه گیری این بود که انتخاب روش عمدتاً به مورد استفاده خاص و تعادل مورد نظر بین استفاده از گاز و امنیت شبکه بستگی دارد.